Scurgerile de informații de la casa de avocatură panameză Mossack Fonseca, ar putea avea drept cauză vulnerabilitatea unei componente software folosite în programul WordPress, scrie site-ul wordfence.com.

Site-ul web al casei de avocatură folosește platforma WordPress și rulează în prezent o versiune a pluginului Revolution Slider, care este vulnerabil la un atac cibernetic și permite unui atacator să pătrundă de la distanță pe serverul de web.

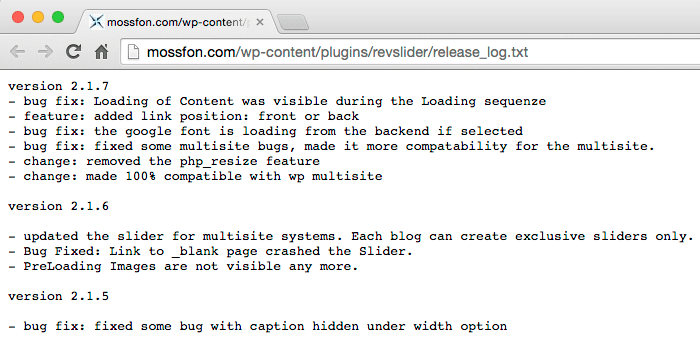

Văzând linkul de pe site-ul curent al Mossack Fonseca (MF) către fișierul Revolution Slider se poate observa că versiunea acestui plugin este 2.1.7. Versiunile de până la 3.0.95 sunt vulnerabile la un atac.

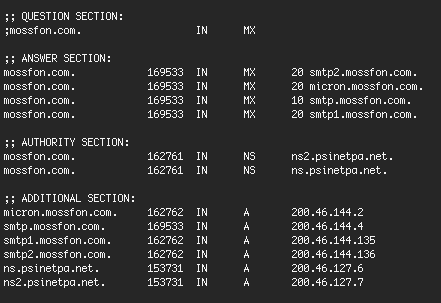

Se pare că MF a pus recent un firewall în spatele site-ului care îl protejează împotriva acestei vulnerabilități. Această schimbare s-a petrecut în ultima lună. Analizând istoria IP-ului lor pe Netcraft se observă că acesta a fost pe aceeași rețea unde se află și serverele lor de e-mail. Potrivit serviciului de crawler Shodan, unul dintre IP-uri de pe rețeaua 200.46.144.0 rulează serverul de email Exchange 2010 ceea ce arată că acest bloc de rețea este fie rețeaua corporativă fie cel puțin are o gamă de active IT aparținând societății. De asemenea, se observă că MF rulează software-ul de acces la distanță VPN.

Iată mai jos adresele IP folosite pentru e-mail de MF, toate pe același bloc de rețea:

Pentru a rezuma:

- MF a rulat (și încă mai rulează), pe site-ul lor pluginul Revolution Slider, unul dintre cei mai vulnerabili folosiți pe WordPress.

• Serverul lor de web nu a fost protejat de un firewall.

• Serverul lor de web a fost pe aceeași rețea cu servere de mail.

• Ei au furnizat date sensibile ale clienților de pe site-ul lor, care includ loginul de client pentru a avea acces la datele respective.

Teoria asupra a ceea ce s-a întâmplat în cazul breșei de securitate, potrivit analizei wordfence.com:

O cercetare amănunțită a vulnerabilității Revolution Slider a fost publicată la 15 octombrie 2014, pe exploit-db, care a fost la îndemâna oricui voia să folosească.

Un site precum mossfon.com, care a fost deschis și accesibil până acum o lună ar fi fost banal de exploatat. Atacatorii creează frecvent roboți pentru a lovi URL-uri cum ar fi http://mossfon.com/wp-content/plugins/revslider/release_log.txt. Odată ce stabilesc că site-ul este vulnerabil la acest URL, robotul îl va exploata pur și simplu și se va conecta într-o bază de date, iar atacatorul va analiza toată captura la sfârșitul zilei. Este posibil ca atacatorul să descopere că a dat peste o firmă de avocatură cu datele postate pe aceeași rețea ca și deviceul pe care l-au accesat. Atacatorii au folosit serverul web WordPress drept „pivot” pentru a intra în activele corporative și pentru a începe extracțiile de date.

Detalii tehnice ale vulnerabilității Revolution Slider

Un analist consultat de wordfence.com a explicat tehnic vulnerabilitatea Revolution Slider.

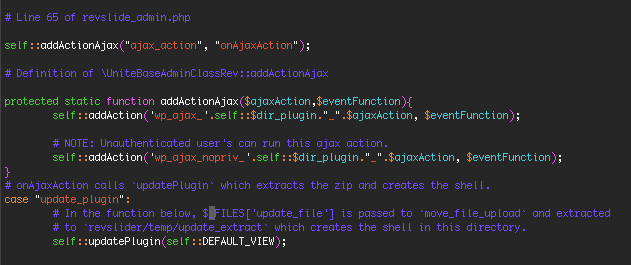

Versiunea 3.0.95 sau mai veche a pluginului este vulnerabilă pentru a încărca neautenticat un fișier de la distanță. El are o acțiune numită „upload_plugin”, care poate fi accesată de către un utilizator neautentificat, permițân oricui să încarce un fișier zip care conține un cod sursă PHP într-un director temporar în cadrul pluginului.

Exemplele de cod de mai jos indică unde este problema revslider-ului. Rețineți că dezvoltatorul revslider permite utilizatorilor neutorizați să comită o acțiune AJAX (sau browser-ul dinamic HTTP) la o funcție care ar trebui să fie utilizată numai de utilizatorii privilegiați permite crearea unui fișier de către un atacator.

O demonstrație a posibilității de exploatare a Revolution Slider

Următorul videoclip demonstrează cât de ușoară este exploatarea vulnerabilității Revolution Slider pe un site web care rulează cea mai nouă versiune de WordPress și o versiune vulnerabilă a pluginului.

Concluzie

Analiștii de la wordfence.com spun că i-au informat pe cei de la Mossack Fonseca cu privire la vulnerabilitatea Slider Revolution de pe site-ul lor și nu au primit încă un răspuns. Pare că pluginul este protejat contra exploatării, sau reexploatării în acest caz, dar plugin-ul de pe site-ul lor încă mai are nevoie de actualizare.

Analiștii wordfence.com recomandă protejarea WordPress prin actualizarea plugin-urilor, a temelor și a nucleului de bază atunci când o actualizare este disponibilă. De asemenea, trebuie monitorizate actualizările pentru sitemele de securitate, carăora trebuie să le acordăm prioritate. Puteți afla dacă un plugin WordPress are o actualizare de securitate verificând modificările din „changelog”. În cazul MF, proprietarii site-ului nu au făcut actualizări pentru mult timp ceea ce le-a permis unor utilizatori neautorizați să acceseze întreaga bază de date.

Emanuel Stan